Sicher automatisieren: Stärke für kleine Unternehmen

Heute widmen wir uns Datenschutz, Compliance und Risikomanagement in der Automatisierung kleiner Unternehmen. Wir zeigen, wie effiziente Workflows entstehen, ohne Vertraulichkeit, Integrität und Verfügbarkeit zu gefährden. Mit praxisnahen Tipps, konkreten Checklisten und kleinen, wiederholbaren Schritten stärkst du Vertrauen, beschleunigst Prozesse und vermeidest kostspielige Überraschungen.

Fundamente für sichere Automatisierung

Stabile Automationen beginnen mit klaren Prinzipien, die Geschwindigkeit und Schutz verbinden. Wer Datenflüsse versteht, Verantwortlichkeiten festlegt und Entscheidungen dokumentiert, schafft belastbare Abläufe. Wir führen dich durch leicht anwendbare Grundsätze, damit Effizienz nicht auf Kosten der Sorgfalt entsteht und Auditfragen souverän beantwortet werden können.

Rechtliche Leitplanken verständlich gemacht

Zwischen DSGVO, BDSG, ePrivacy und GoBD navigieren kleine Unternehmen oft mit begrenzten Ressourcen. Wir zeigen praxisnahe Wege, wie automatisierte Abläufe die Anforderungen aus Einwilligung, Rechtsgrundlage, Rechenschaft, Datenübermittlung und Aufbewahrung erfüllen, sodass Prüfungen gelassen gelingen und Kundinnen berechtigtes Vertrauen entwickeln.

DSGVO in automatisierten Workflows

Überführe Artikel-Prinzipien in konkrete Checks: Zweckbindung in Feldbeschreibungen, Datensparsamkeit in Formularlogik, Transparenz in Benachrichtigungen, Löschkonzepte in Zeitplänen. Baue Einwilligungen versioniert, dokumentiere Opt-ins, respektiere Widerrufe pro Kanal. So bleiben Prozesse effizient und zugleich nachvollziehbar, überprüfbar und menschenfreundlich gestaltet.

Auftragsverarbeitung und Drittanbieter souverän steuern

Wenn Tools Daten verarbeiten, sichere dich mit klaren Vereinbarungen ab: Auftragsverarbeitungsvertrag, Unterauftragslisten, Schutzmaßnahmen, Datenstandorte, Exit-Strategie. Prüfe Standardvertragsklauseln, lies Auditberichte, und teste Datenflüsse in Staging-Umgebungen. Dokumentierte Bewertungen vereinfachen Entscheidungen, beschleunigen Freigaben und machen spätere Lieferantenwechsel erheblich weniger riskant.

Aufbewahrung, Protokolle und Rechenschaft

Definiere Aufbewahrungsfristen, die fachlich sinnvoll und gesetzlich tragfähig sind. Automatisiere Löschläufe, reduziere Schattenkopien und schütze Protokolle vor Manipulation. Wenn Kontrollen messbar sind und Änderungen nachvollzogen werden, wächst die Fähigkeit, Fragen kompetent zu beantworten und Vorfälle zügig, transparent sowie fair zu klären.

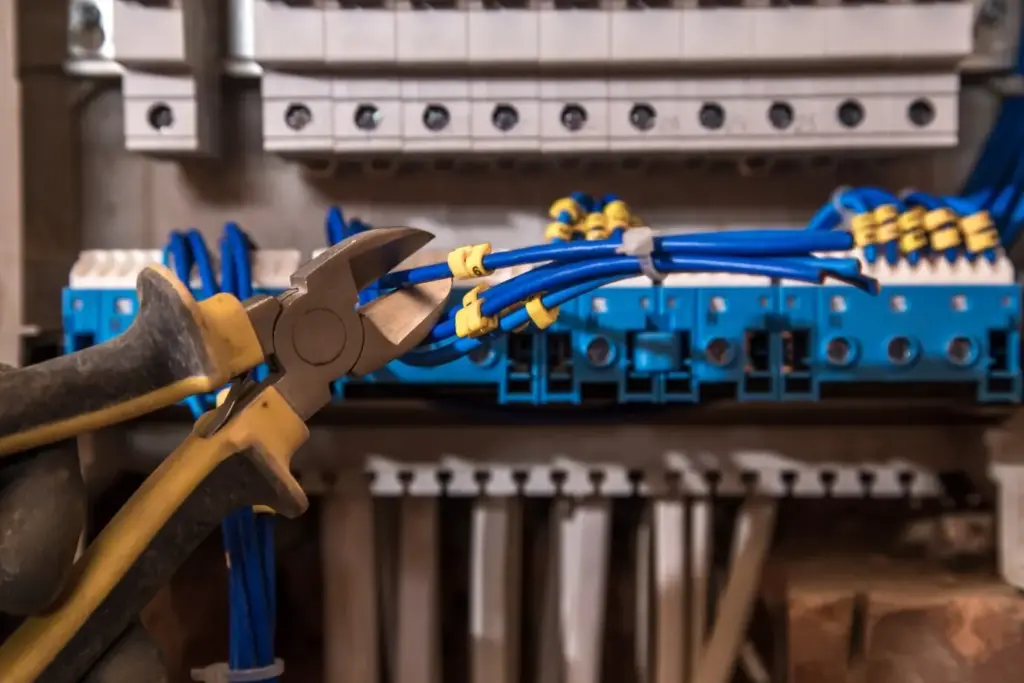

Technische Schutzschichten, die mitwachsen

Die richtige Kombination aus Identitätsmanagement, Verschlüsselung, Netzwerksegmentierung und Geheimnisverwaltung schützt Workflows, ohne produktive Teams auszubremsen. Wir fokussieren pragmatische Setups, die in kleinen Umgebungen funktionieren, sich automatisieren lassen und bei Bedarf weiter skaliert werden, inklusive klarer Betriebs- und Übergabedokumentation.

Risikomanagement als Routine etablieren

Statt seltener Mammutprojekte funktionieren kurze, wiederkehrende Bewertungen besser. Ein leichtes Register, definierte Akzeptanzkriterien und vereinbarte Maßnahmen schaffen Klarheit. Wir zeigen, wie Prioritäten gesetzt, Wirkungen gemessen und Erkenntnisse in Automationen zurückgespielt werden, damit Verbesserungen nachhaltig, sichtbar und motivierend greifen.

Menschen, Gewohnheiten, Haltung

Technik schützt nur, wenn Menschen mitmachen. Kurze Lernimpulse, klare Sprache und nachvollziehbare Regeln schaffen Beteiligung. Erfolge feiern, Fehler offen besprechen, Anreize setzen: So entsteht eine Kultur, in der Automatisierung verantwortungsvoll genutzt und kontinuierlich verbessert wird, ganz ohne lähmende Schuldzuweisungen.

Erprobte Praxis aus kleinen Unternehmen

Geschichten aus echten Umgebungen zeigen, wie überschaubare Schritte große Wirkung entfalten. Wir teilen Beispiele, in denen Automatisierungen schneller, sicherer und nachvollziehbarer wurden. Lass dich inspirieren, probiere eine Idee aus, miss das Ergebnis und erzähle uns, was bei dir funktioniert hat.

Rechnungsverarbeitung: schneller, sauberer, nachvollziehbar

Ein Handwerksbetrieb digitalisierte Eingangsrechnungen, prüfte Umsatzsteuerfelder automatisch und archivierte Belege nach GoBD. Rollen trennten Erfassung und Freigabe, Protokolle dokumentierten Änderungen. Ergebnis: weniger Fehler, zügige Zahlungen, jederzeit prüffähig. Die gleichen Bausteine ließen sich später auf Angebote und Mahnwesen übertragen.

Lead-Nurturing mit Respekt vor Daten

Ein lokales Studio automatisierte E-Mail-Strecken auf Basis klarer Einwilligungen. Präferenzen wurden sichtbar, Widerrufe sofort wirksam. Inhalte passten sich sparsam genutzten Datenpunkten an. Öffnungs- und Klickdaten wurden aggregiert statt personenbezogen ausgewertet. Umsatz stieg, Beschwerden sanken, und die Community fühlte sich ernst genommen.

Werkzeuge auswählen, Risiken im Blick behalten

Die Entscheidung für Plattformen prägt Sicherheit jahrelang. Prüfe Funktionen, Integrationen, Datenresidenz, Support und Preismodelle. Plane Exit-Strategien gleich mit. Wir zeigen Kriterien, die kleinen Unternehmen helfen, smarte Kompromisse zu treffen, ohne später durch versteckte Risiken oder Lock-in-Effekte überrascht zu werden.

All Rights Reserved.